据悉,Dolphin后门可支持多种间谍功能,包括监控驱动器和便携式设备以及泄露感兴趣的文件、键盘记录和截屏以及从浏览器窃取凭证。

ESET 研究人员发现了一个名为 Dolphin 的先前未记录的后门,该后门被与朝鲜有关联的 ScarCruft 组织(又名 APT37、Reaper 和 Group123)用于针对韩国目标的攻击。

ⓘ

ScarCruft 至少从 2012 年开始活跃,它在 2018 年 2 月初成为头条新闻,当时研究人员透露 APT 组织利用 Adobe Flash Player 中 的零日漏洞 向韩国用户提供恶意软件。

卡巴斯基于 2016 年首次记录了 该组织的行动 。APT37 组织进行的网络攻击主要针对韩国的政府、国防、军队和媒体组织。

Dolphin 后门支持广泛的间谍功能,包括监控驱动器和便携式设备以及泄露感兴趣的文件、键盘记录和截屏以及从浏览器窃取凭证。

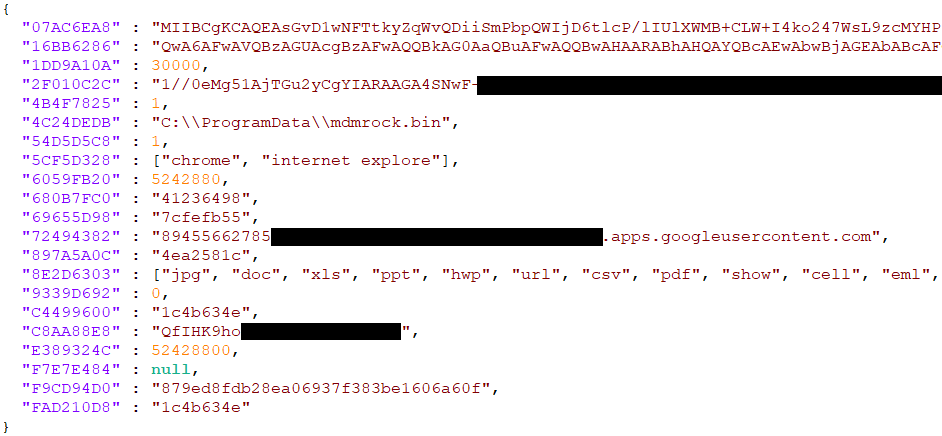

这个后门是针对选定的目标使用的,它是使用不太复杂的恶意软件提供的。Dolphin 滥用 Google Drive 云存储进行命令和控制通信。

“在我们的调查过程中,我们看到了后门的持续发展以及恶意软件作者试图逃避检测。我们分析的早期 Dolphin 版本的一个显着特征是能够修改受害者登录的 Google 和 Gmail 帐户的设置以降低他们的安全性,最有可能保持对受害者电子邮件收件箱的访问。” 阅读ESET 发布的帖子。

#ESETesearch发现了 Dolphin,这是一个复杂的后门,扩展了#ScarCruft APT 组织的武器库。Dolphin 具有广泛的间谍能力,并且只部署在选定的目标上。https://t.co/M2LmS5bW7w 1/6

— ESET Research (@ESETresearch) 2022 年 11 月 30 日

Dolphin 后门在 2021 年初被用作多阶段水坑攻击的最终有效载荷。威胁行为者使用该植入物攻击一家韩国在线报纸,APT 组织还依赖 Internet Explorer 漏洞并使用另一个名为BLUELIGHT的后门(先前由安全公司 Volexity 和 Kaspersky报告)。

海豚后门

ESET 分析的早期 Dolphin 版本最有趣的功能之一是能够修改受害者登录的 Google 和 Gmail 帐户的设置,以降低其安全性并避免被发现。

“它从浏览器中窃取登录帐户的现有 cookie,并提出修改设置的请求。” 继续报告。

Dolphin 加载器由 Python 脚本和 shellcode 组成,而核心后门是用 C++ 编写的 Windows 可执行文件。

“Dolphin 是 ScarCruft 大量滥用云存储服务的后门程序库的又一新成员,”报告总结道,该报告还提供了后门程序的妥协指标 (IoC)。“在后门的先前版本中发现的一个不寻常的功能是能够修改受害者的 Google 和 Gmail 帐户的设置以降低其安全性,大概是为了维护威胁参与者的帐户访问权限。”